Or try one of the following: 詹姆斯.com, adult swim, Afterdawn, Ajaxian, Andy Budd, Ask a Ninja, AtomEnabled.org, BBC News, BBC Arabic, BBC China, BBC Russia, Brent Simmons, Channel Frederator, CNN, Digg, Diggnation, Flickr, Google News, Google Video, Harvard Law, Hebrew Language, InfoWorld, iTunes, Japanese Language, Korean Language, mir.aculo.us, Movie Trailers, Newspond, Nick Bradbury, OK/Cancel, OS News, Phil Ringnalda, Photoshop Videocast, reddit, Romanian Language, Russian Language, Ryan Parman, Traditional Chinese Language, Technorati, Tim Bray, TUAW, TVgasm, UNEASYsilence, Web 2.0 Show, Windows Vista Blog, XKCD, Yahoo! News, You Tube, Zeldman

Zero Day: Schwachstelle in Palo Alto Firewall – CVE-2024-3400 12 Apr 2024, 6:34 am

Palo Alto Networks warnt seit heute (12.04.2024) davor, dass eine kritische Schwachstelle, die in deren PAN-OS-Software und in den GlobalProtect-Gateways verwendet wird, aktiv ausgenutzt wird. CVE-2024-3400, mit einem CVSS-Rating von 10.0, kann zu einer Kompromittierung der gesamten Infrastruktur führen und muss umgehend behoben werden. Unterhalb finden Sie genauere Infos zur Behebung und der Auswirkung.

Details

Eine Schwachstelle für Command Injection in der GlobalProtect-Funktion der Palo Alto Networks PAN-OS-Software für bestimmte PAN-OS-Versionen und spezifische Funktionskonfigurationen kann es einem nicht authentifizierten Angreifer ermöglichen, beliebigen Code mit Root-Berechtigungen auf der Firewall auszuführen, sagte das Unternehmen in einem heute veröffentlichten Hinweis.

Die Schwachstelle betrifft die folgenden Versionen. Für diese werden am 14.04 Fixes erscheinen:

- PAN-OS < 11.1.2-h3

- PAN-OS < 11.0.4-h1

- PAN-OS < 10.2.9-h1

Das Unternehmen sagte auch, dass das Problem nur für Firewalls gilt, bei denen die Konfigurationen sowohl für das GlobalProtect-Gateway (Netzwerk > GlobalProtect > Gateways) als auch für die Gerätetelemetrie (Gerät > Einrichtung > Telemetrie) aktiviert sind.

Obwohl es keine anderen technischen Details über die Art der Angriffe gibt, räumte Palo Alto Networks ein, dass es „von einer begrenzten Anzahl von Angriffen Kenntnis hat, die die Ausnutzung dieser Schwachstelle verwenden“.

Update 15.04.2024:

Laut Palo Alto wurde die Schwachstelle nun in den folgenden 3 Hotixes behoben:

- PAN-OS 10.2.9-h1

- PAN-OS 11.0.4-h1

- PAN-OS 11.1.2-h3

Es empfiehlt sich diese schnellstmöglich einzuspielen um einen Angriff proaktiv zu verhindern.

Maßnahmen gegen CVE-2024-3400

Es empfiehlt sich allen Kund:innen mit einem Threat-Prevention-Abonnement, die Threat-ID 95187 zu aktivieren. Dadurch kann man sich vor dieser Bedrohung schützen. Des weiteren wäre empfehlenswert für eine kurze Zeit die Gerätetelemetrie in den Gateways zu deaktivieren.

Zettasecure unterstützt Ihre Kund:innen dabei diese Schwachstelle (CVE-2024-3400) und andere schnellstmöglich zu beheben. All diese Funktionen sind in unserem externen SOC Service inkludiert und liefern ebenfalls zeitnahe Warnungen wie diese.

Der Beitrag Zero Day: Schwachstelle in Palo Alto Firewall – CVE-2024-3400 erschien zuerst auf Zettasecure Blog.

Welcher Yubikey ist der richtige? – Sichern Sie Ihre Onlineidentität! 11 Apr 2024, 10:11 am

Das Unternehmen Yubico bietet mit seinen Yubikeys eine große Menge an Security Token an, bei denen man oftmals schnell den Überblick verliert. Egal ob Yubikey 5 NFC, Yubikey 5 FIPS, Yubikey Security Key oder Yubikey Bio Series jeder Schlüssel kann etwas anderes und ist für die unterschiedlichsten Anwendungszwecke konzipiert. Dass man dabei schnell den Überblick verlieren kann, ist nicht unverständlich. In diesem Artikel gehen wir auf die Unterschiede ein, erklären für welchen Einsatzzweck welcher Yubikey der richtige ist und wie Sie den Sicherheitsschlüssel am einfachsten kaufen können, ohne dass davon eine Gefahr ausgeht.

Quicktipp – Welcher Yubikey ist der Richtige?

Wir sehen einen Yubikey 5 NFC in schwarz als besten Yubikey an, da er sowohl staatliche Apps wie ID Austria und Consumeranwendungen wie Facebook, Dropbox und co. unterstützen kann. Einen wirklichen Vorteil bietet der Yubikey 5 FIPS gegenüber einen klassischen Yubikey 5 NFC nämlich nicht. Dennoch sollte man aber immer auf den Formfaktor achten (Groß, Klein, USB-C,etc.).

Was ist ein Yubikey und wie hilft er mir?

Bevor man sich dafür entscheiden sollte einen Sicherheitstoken zu kaufen ist es wichtig zu wissen, wofür er eingesetzt werden kann. Ein Yubikey von Yubico ist ein Sicherheitsschlüssel, der Ihren Onlinekonten einen weiteren Faktor Sicherheit bietet. Viele kennen das aktuell noch über einen Code, den man als SMS bekommt oder eine App, in der man bestätigen kann, dass man sich gerade anmelden möchte. Diese Verfahren sind zwar sicherer als kein zweiter Faktor, aber leider auch heute schon möglich zu Umgehen. Mit einem Yubikey ist das nicht mehr so einfach, denn jeder Schlüssel ist einzigartig und existiert somit nur einmal auf der Welt. Zum Anmelden muss man physisch Zugang haben und kommt somit nicht weiter, auch wenn das Handy gehackt wurde. Da er vollkommen offline ist und einen physischen Button darauf hat, kann auch kein Hacker auf den Schlüssel zugreifen.

Meine Vorteile eines Yubikeys

Es gibt eine Vielzahl an Vorteile die ein Yubikey bietet. Einige, die uns am wichtigsten sind, listen wir unterhalb auf:

- Zwei-Faktor-Authentifizierung (2FA): Ein Yubikey bietet eine effektive Möglichkeit zur Umsetzung von MFA. Benutzer können ihn neben ihrem Passwort verwenden, um sich bei verschiedenen Online-Konten anzumelden. Dies erhöht die Sicherheit erheblich, da ein potenzieller Angreifer sowohl das Passwort als auch den physischen Yubikey benötigt, um Zugriff zu erhalten.

- Schutz vor Phishing: Da der Yubikey eine physische Hardware ist, ist er weniger anfällig für Phishing-Angriffe im Vergleich zu SMS- oder App-basierten 2FA-Methoden. Selbst wenn ein Angreifer das Passwort stehlen kann, benötigt er immer noch den physischen Yubikey, um auf das Konto zuzugreifen.

- Verschlüsselung und digitale Signaturen: Yubikeys könnenfür Verschlüsselung und digitale Signaturen verwendet werden. Dies ist besonders nützlich, wenn es darum geht, sensible Dokumente zu schützen oder digitale Transaktionen zu authentifizieren.

- Passwort-Management: Einige Passwort-Manager unterstützen Yubikeys als zusätzliche Sicherheitsebene, um den Zugriff auf Ihre gespeicherten Passwörter zu schützen.

Zusammengefasst dient ein YubiKey von Yubico dazu, Online-Sicherheit zu erhöhen, indem er eine robuste und bequeme Methode zur Authentifizierung und zum Schutz von digitalen Identitäten bietet. Seine vielfältigen Anwendungsbereiche machen ihn zu einem unverzichtbaren Werkzeug für diejenigen, die ihre Online-Präsenz und persönlichen Daten absichern möchten.

Welcher Yubikey ist der richtige?

Die Auswahl des richtigen Yubikeys ist sehr schwer zu verallgemeinern und hängt von Ihrem Anwendungsfall ab. Stellen Sie sich zu Beginn folgende Fragen:

- Was möchte ich absichern? Reichen rein Consumer Produkte wie das Gmail Konto, Facebook, Instagram und co., oder möchten Sie auch Staatliche Dinge absichern wie zum Beispiel die ID Austria?

- Wo möchte ich den Stick anstecken und verwenden? Verwende ich den Yubikey nur am PC auf USB-A Schnittstellen (Die klassischen länglichen) oder ist mein Gerät schon für USB-C Bereit? Möchte ich meinen Sicherheitsschlüssel auch am Handy nutzen?

- Möchte ich einen Pin eingeben oder den Fingerabdruck hinterlegen? Bei einer Serie ist es nun möglich schon den Token mittels Fingerabdrucks zu entsperren.

- Wieviel ist mir die Sicherheit Wert und möchte ich ausgeben? Yubikeys variieren mit dem Preis auf Basis der Funktionen und Zertifizierungen. Weniger Funktionen bedeuten auch, dass er billiger ist.

Mit all diesen Fragen ist es nun einfach, den richtigen Yubikey zu kaufen.

Wie vergleiche ich die Yubikeys am Besten?

Einen Yubikey können Sie bereits ab 25€ erwerben. Es wird jedoch empfohlen, immer zwei Schlüssel derselben Generation zu erwerben, um für den Fall der Beschädigung oder des Verlusts eines Schlüssels gewappnet zu sein. Deswegen sollten Sie den Kaufpreis für zwei Yubikeys in Betracht ziehen.

Wenn Sie grundlegende Anforderungen haben und nur einen Token für die Verwendung auf einigen Webseiten benötigen, ist der „Yubikey Security Key NFC“ eine gute Wahl. Dieser ist kostengünstig und amortisiert sich schneller, wenn Sie den Kaufpreis für zwei Schlüssel in Betracht ziehen müssen. Es ist jedoch wichtig zu beachten, dass dieser Schlüssel nicht für erweiterte Funktionen wie die Nutzung staatlicher Apps (z.B. ID Austria) oder dem Yubikey Authenticator geeignet ist. Wir raten deswegen an den klassischen Yubikey 5 NFC in schwarz zu beziehen.

Der Beitrag Welcher Yubikey ist der richtige? – Sichern Sie Ihre Onlineidentität! erschien zuerst auf Zettasecure Blog.

Apex Legends Hack – Kann ich das Spiel noch spielen? 18 Mar 2024, 8:42 am

Ein schwerwiegender Hack hat die Apex Legends NA Finals erschüttert und zu ihrer vorübergehenden Verschiebung geführt. Während eines Turniers gestern wurden gleich zwei Spieler mit Cheats konfrontiert, die ihre Wettbewerbsintegrität während der „Apex League Global Series“ (ALGS) beeinträchtigten. Denn während der Livestreams sind plötzlich bei beiden Cheat-Fenster geöffnet worden. Betroffen sind dabei die Spieler „Genburten“ und „ImperialHal“ von dem Angriff. Beide sind in diesem Moment der Ansicht, dass sie gehackt wurden. Ist Apex eine Gefahr?

Wie konnte das passieren?

Diese Vorfälle haben eine Diskussion über die Sicherheit von Apex Legends und die Wirksamkeit von Anti-Cheat-Maßnahmen im Spiel ausgelöst. Es scheint sich vermutlich bei diesen Vorfällen um eine (RCE) Remote Code Execution-Schwachstelle im Spiel oder dem Anti-Cheat Client handeln. Diese ermöglichten voraussichtlich das Eindringen auf den Geräten. Ein Problem hierbei ist, dass somit nicht nur Cheats auf dem Gerät eingeschleust werden können, sondern auch Schadsoftware wie Trojaner oder Ransomware. Die vollständige Übernahme der Geräte ist dadurch leicht möglich.

Update 20.03.2024: Aktuell scheint es so, als wäre der RCE Hack in Apex Legends nicht im Anti-Cheat Client enthalten. Es kann somit entwarnung bei dieser Software gegeben werden. Das Spiel selbst ist anscheinend der Auslöser.

Wer ist für den Hack auf Apex Legends verantwortlich?

Aktuell deuten die Indizien darauf hin, dass der User unter dem Pseudonym „Destroyer2009“ für den Apex Hack verantwortlich sein könnte. Dieser ist bereits bekannt Hacks für Apex Legends zu erstellen und diese zu nutzen. Kurz vor dem Angriff auf die beiden Spieler wurde der Chat von diesem User gespammt, was ein weiterer Punkt ist, der darauf hindeutet. Laut einem privaten Chat mit dem User hat dieser eine RCE bestätigt. Mehr infos findet man hier.

Was besteht für eine Gefahr Apex Legends zu spielen?

Aktuell ist es nicht abschätzbar, wo sich die Situation hin entwickelt. Alle Anzeichen deuten darauf hin, dass Apex Legends eine gravierende Schwachstelle besitzt, die die vollständige Übernahme des PCs ermöglicht. Wir empfehlen deswegen allen unseren Kund:innen das Spiel vorerst nicht weiter zu nutzen und Apex Legends zu deinstallieren. Dies betrifft aktuell nur PC Spieler. Keine Konsolen.

Dennoch gibt es Influencer und Gamer, die das leider aufgrund Ihrer Tätigkeit nicht machen können. Wir haben deswegen Maßnahmen entwickelt, die ermöglichen weiterhin zu spielen und gleichzeitig den eigenen PC zu schützen. Diese haben alle unsere Influencer und Gamer Kund:innen heute in der früh erhalten. Wenn auch Sie Interesse haben ein neuer Kunde von uns zu werden kontaktieren Sie uns gerne.

Der Beitrag Apex Legends Hack – Kann ich das Spiel noch spielen? erschien zuerst auf Zettasecure Blog.

Must-Have Festival Zubehör | Deine expert Packliste für 2024 8 Mar 2024, 7:28 am

Bereit für eine perfekte Reise zum nächsten Festival? Nachdem unser letzter Beitrag zum Schutz der Handys vor Diebstahl und Verlust auf Festivals so gut angekommen ist, haben wir uns überlegt dieses Jahr eine Festival Packliste zu erstellen. Diese haben wir selbst immer wieder brauchen können, um immer das richtige Zubehör mitzuhaben. Dabei trifft man auf das Wissen erfahrener Festival-Besucher, die ihre besten Ratschläge und Tricks teilen. Von einer unschlagbaren Packliste über nützliche must-haves bis zu individuellen Festival Gadgets – hier findest du alles, um dein nächstes Abenteuer zu einem tollen Erlebnis zu machen. Lass dich von den Festival-Vibes mitreißen und gestalte dein kommendes Event zu einem Highlight, dass du nicht so schnell vergessen wirst! Warum wir das als Security Unternehmen tun? Einfach, weil bei unserer Festival Packliste der Schutz der eigenen Geräte wichtig ist und das oftmals einfach vergessen wird.

Festival Packliste zum Download

Hier findet Ihr direkt unsere Festival Packliste kompakt zum kostenlosen Download. Damit könnt Ihr einfach und sicher packen und das richtige Zubehör abhaken. Vergesst aber nicht auch eure Geräte sicher einzurichten. Ein Diebstahl oder der Verlust ist somit doch deutlich schwerer! Mehr Infos findet Ihr unterhalb oder auch in der Packliste zum Downloaden.

Übersicht der Festival Checkliste

Unsere Festival Packliste für 2024 wird in mehrere Gruppen unterteilt. Diese wären:

- Dokumente: Ohne dem geht garnichts! Stelle sicher, dass das Festival-Ticket sowie Ausweis und weitere relevanten Dokumente mitgenommen werden. Den Rest könnte man im Notfall kaufen.

- Zelt und Schlafutensilien: Zelt, Schlafsack, Isomatte, und je nach Komfortanspruch auch Campingmöbel. Alles was zum Übernachten auf einem Festival gebraucht wird.

- Kleidung: Bequeme Kleidung, wetterangepasste Kleidung, Badesachen, und Schuhe für alle Wetterbedingungen.

- Hygieneartikel: Zahnbürste, Zahnpasta, Deo, Shampoo, Duschgel, Toilettenpapier, Handtücher, und weitere persönliche Hygieneartikel.

- Medikamente und Erste Hilfe: Notwendige Medikamente, Pflaster, Schmerzmittel, Mückenschutz, und ein kleines Erste-Hilfe-Set.

- Essen und Trinken: Lebensmittel, Trinkwasser, Alkohol, Campinggeschirr, Besteck, und Kochutensilien.

- Finanzen: Bargeld, Geldgürtel oder Brustbeutel, sowie Kreditkarten.

- Technische Ausrüstung: Handy, Ladekabel, Powerbank, Kamera, und wasserdichte Hüllen für elektronische Geräte.

- Sichere Konfiguration: Mitnehmen alleine reicht nicht. Handys und Laptops können auch so eingestellt werden, dass sie vor einem Diebstahl deutlich sicherer sind.

- Gadgets: Oftmals fehlen Kleinigkeiten am Festival an die man nicht denkt. Wir schon! In den Extras findet man unterschiedliches Zubehör, das das Leben auf Festivals doch erleichtern kann.

Wenn Ihr diese zehn Punkte bedenkt wärt ihr ausreichend ausgestattet und findet sicherlich immer das richtige Festival Zubehör.

*Beachtet bitte, dass manche Links in diesem Blogpost affiliate Links sind und ihr unsere Arbeit damit unterstützt.

Unsere 2024 Festival Packliste im Detail

Unsere Festival Packliste hat mehrere Bereiche, die einen Punkt darüber beschrieben wurden und das verschiedenste Zubehör enthalten. Je nachdem wie gut man ausgestattet sein möchte, muss man mehr oder weniger, mitnehmen. Die für uns wichtigste Basis ist, dass man eine Reisetasche und keinen Koffer verwendet. Aufwändiger und sperriger geht es sonst kaum. Startet deswegen am besten immer mit einer leeren Tasche.

Beachtet außerdem, dass ihr vorher nachschauen müsst, was auf dem jeweiligen Festival alles erlaubt ist. Oftmals gibt es für Glas und andere Dinge eigene Regelungen.

1. Festival Dokumente

Ohne Dokumente braucht ihr gar nicht erst beginnen auf ein Festival zu fahren. Darum ist es auch die Basis unserer Liste. Folgendes braucht ihr:

- Festivalticket / Zeltplatzticket

- Autoschlüssel

- Zulassungsschein

- Versicherungskarten

- Führerschein

- E-Card

- Personalausweis / Pass

- Studentenausweis

- Rezepte für Medikamente (Manchmal gibt es sonst Probleme)

- Zugticket / Busticket / Flugticket

2. Zelt und Schlafzubehör

Nachdem Ihr alle Dokumente eingepackt habt, geht es weiter aufs Festival und fangt direkt mit dem Aufbauen eures Zeltplatzes an.

- Taschenlampe (Campinglampe)

- Campingstuhl

- Absperrband (Sollten Freunde nachkommen zum Abgrenzen)

- Gummihammer

- Heringe, Haringe (Meist im Zelt enthalten)

- Schlafsack

- Isomatte

- Handtuch

- Seil

- Pavillon

- Toilettenpapier

- Vorhängeschloss (Am Zelt testen)

- Zelt

- Ohropax oder allgemein Ohrstöpsel (Loop Earplugs sind als Zubehör empfehlenswert)

3. Kleidung fürs Festival

In Sachen Gewand/Kleidung ist es sehr schwierig auf einer Festival Packliste den Geschmack zu treffen. Wir schreiben deswegen nur eine allgemeine Übersicht, worauf man achten muss.

- Jacke

- Kurze Hosen

- Lange Hosen

- Hut, Kappe

- Regenjacke

- Regenponcho (Bekommt man auch oft am Festivalgelände)

- Pyjama

- Socken (Immer 2 mehr mitnehmen als man braucht)

- Sonnenbrille

- T-Shirts

- Unterwäsche

- Badesachen

- 2 Paar Schuhe

- Gummistiefel

4. Hygieneartikel

In Sache Hygieneartikel für Festival findet man auch immer sehr viele Meinungen. Einige brauchen nur eine Zahnbürste, andere direkt eine ganzen Tasche. Wir fassen hier mal das beste Zubehör fürs Festival zusammen:

- Haarbürste

- Deo

- Shampoo, Spülung, Duschgel

- Haargummi

- Kontaktlinsen

- Rasierer

- Schminksachen

- Abschminktücher

- Sonnencreme (SPF 50)

- Tampons / Damenhygieneartikel

- Taschentücher

- Pille / Kondome

- Zahnbürste und Zahnpasta

5. Medikamente am Festival

Medikamente am Festival haben einen anderen Stellenwert, wie wir ihn von daheim kennen. Es gibt einige Veranstalter, die sehr genau sind und euch diese wegnehmen könnten, weil sie vermuten es seien Drogen. Achtet deswegen genau darauf, welche Ihr mitnehmt und welche Ihr wirklich braucht. Solltet Ihr euch nicht sicher sein, lasst euch ein Rezept von einem Arzt ausstellen und nehmt dieses mit.

- Blasenpflaster

- Erste-Hilfe-Set

- Gelsenspray

- persönliche Medikamente

- Pflaster

- Allgemeine Schmerzmittel (Parkemed, Thomapyrin)

- Pinzette

6. Essen und Trinken

Wenn Ihr Essen und Trinken direkt mitnehmt, könnt ihr euch einen Haufen an Geld sparen. Wir empfehlen deswegen immer ein paar Basics. In der Regel gibt es Abseits vom Festivalgelände oftmals auch einen Shop, der diese Dinge günstiger anbietet (Egal ob Tomorrowland, Electric Love oder Ultra Music Festival). Haltet einfach Ausschau danach.

- Geschnittenes Brot

- Konservendosen

- Wasser

- Alkohol (Achtung bei Glasflaschen!)

- Snacks

- Bier (Dosen sollten kein Problem sein)

7. Finanzen am Festival

Bei den Finanzen auf Festivals kommt es immer darauf an, wo ihr seid. Solltet Ihr bei den größeren zu Besuch sein, dann empfehlen wir generell die Armbänder vorher mit Geld aufzuladen und das Bargeld daheim zu lassen. Bei kleineren kann es aber immer notwendig sein Bargeld mitzunehmen. Klärt das am besten vorher ab.

Generell empfehlen wir immer einen 50€ schein in 10er mitzuführen und zusätzlich dazu eine Kreditkarte oder möglicherweise sogar schon Apple/Google Pay zu aktivieren. Solltet Ihr eine Bankomat- oder Kreditkarte dabeihaben nehmt unbedingt einen RFID-Blocker mit. Dann kann man nicht mittels NFC ein paar Euro abzweigen (Ja das passiert häufig in engen Bereichen).

- 50€ in 10€ Scheinen

- Bankomatkarte

- RFID-Blocker (findet man günstig auf Amazon)

- Bestenfalls Apple / Google Pay aktivieren und Karte daheim lassen

8. Technisches Zubehör in der Festival Packliste

Auch am Festival ist die Technik gefragt und darf deswegen nicht außen vorgelassen werden.

- Bluetooth-Lautsprecher

- Kamera inkl. Akku

- Powerbank

- Handy inkl. Ladekabel

- Handyhülle, wasserdicht

- Batterien

9. Sichere Konfiguration des Handys um Diebstahl und Verlust am Festival zu erschweren

In dem engen Gedränge eines Festivals ist es leicht, das eigene Handy aus den Augen zu verlieren und möglicherweise schon einmal vorgekommen, dass Taschendiebe das eigene Telefon gestohlen haben. Darum ist es wichtig das Handy entsprechend zu konfigurieren, um Verbrechern keine Chance zu lassen und das Handy schnell wieder zu finden. Wir haben dafür einen eigenen Blogpost erstellt, der erklärt, wie man sein Telefon einrichten muss, um es leichter wieder zu bekommen. Schau deswegen noch auf den folgenden Blogpost vorbei.

Wir finden, dass das ebenso ein Teil einer Festival Packliste / Checkliste sein muss und hierbei nicht nur auf einzelne Produkte eingegangen wird, sondern eine allgemeine Planung ermöglicht.

- Handy richtig einstellen

- Hintergrundbild setzen

- Versicherung abschließen

10. Festival Zubehör Gadgets und Tipps für die Packliste

Im Laufe der letzten Jahre hat sich herausgestellt, dass einige wenige Gadgets oder Zubehör fürs Festival doch immer sehr hilfreich sein können und unsere Packliste deswegen verbessern. Dabei haben wir drei Dinge gefunden, die uns das Leben sehr erleichtert haben und möchten euch das als unser wichtigstes Festival Zubehör nicht verheimlichen.

Panzertape in die Festival Packliste

Panzertape, auch als Gaffer Tape bekannt, ist ein unverzichtbares Gadget auf Festivals. Vor allem ermöglicht es schnelle Reparaturen, falls Ausrüstung oder Zelte unerwartet beschädigt werden. Die Vielseitigkeit von Panzertape zeigt sich auch in der Möglichkeit, schnelle Lösungen für diverse Bedürfnisse zu schaffen, sei es das Befestigen von Sachen, das Anbringen von Schildern oder das Aufhängen von Lichtern. Ein Panzertape ist besonders praktisch, da es wasserabweisend ist und sich daher gut für vorübergehende Reparaturen an Zelten eignet. Außerdem kann es schnell verwendet werden, um persönliche Gegenstände zu markieren. Wegen dieser Gründe ist Panzertape somit ein wichtiges Festival-Gadget, das dafür sorgt, dass unerwartete Situationen nicht das Festivalerlebnis verschlechtern. Einer unser wichtigsten Retter, weswegen es auch auf der Festival Packliste nicht fehlen darf.

Faltbare Trinkflaschen fürs Festival

Eine faltbare Trinkflasche ist auf Festivals echt wichtig, da sie Platz spart, die Umwelt schützt und den Geldbeutel schont. Durch ihre kleine Form lässt sie sich leicht einpacken, wodurch mehr Raum für anderes Zubehör bleibt. Zudem trägt sie zur Reduzierung von Einwegplastik bei, was wegen der Müllproblematik auf Festivals besonders wichtig ist. Die Flexibilität der faltbaren Trinkflasche macht sie zu einem praktischen Begleiter, der einfach in Taschen oder Rucksäcke passt und Festivalbesuchern ermöglicht, jederzeit gut versorgt zu bleiben. In der Regel kann man diese auf das Festivalgelände (müssen in der Regel leer sein) nehmen und kann somit auch noch gut Geld sparen. Wir empfehlen diese auf Aliexpress zu bestellen und nicht auf Amazon. Dort wird für einen Beutel rund 10€ verlangt, wo die gleichen bei Aliexpress 0,80€ kosten. Wenn die Zeit es erlaubt spart euch somit auch das. Sucht auf Aliexpress einfach nach „Water Bags 700“.

Halteschnur für das Handy

Neben der richtigen Einrichtung des Handys, haben wir in den letzten Jahren viele Gadgets getestet und versucht herauszufinden, welches am besten für ein Festival geeignet ist. Uns war es wichtig ein Produkt zu finden, dass einen physischen Schutz vor Taschendieben ermöglicht und gleichzeitig die nötige Flexibilität bietet um Fotos/Videos zu machen. Das Ergebnis war „ClutchLoop“. Ein Diebstahlschutz für das Smartphone, das es ermöglicht das Telefon auch in der großen Masse herauszuholen und den Moment einzufangen, währenddessen es sicher an einem Stahlseil befestigt ist. Egal ob man Fotos/Videos machen möchte, oder das Handy einfach eingesteckt hat. Es ist echt schwierig unbemerkt an das Smartphone zu kommen und es zu stehlen.

Wir verwenden dieses Gadget aber nicht nur auf Festivals. Auch ein Städte-Tripp kann schnell böse enden, weswegen es wichtig ist das Handy unterwegs gut zu sichern.

Wir haben uns mit ClutchLoop zusammengetan und angefragt, ob wir für unsere Leser:innen einen Rabatt bekommen könnten. Das haben Sie uns ermöglicht und bieten mit dem Code „zetta“ 10% Rabatt auf einen ClutchLoop. Löst diesen einfach auf deren Webseite ein. So spart ihr nicht nur ein wenig, sondern könnt auch noch euer Handy gut sichern. Schaut euch das Produkt gleich mal auf deren Seite an und lasst ein Kommentar da, was ihr davon hält.

Unsere Festival Packliste – Zusammenfassung

Festivals sind sehr anstrengend und können ohne gute Vorbereitung ein Problem sein. Mit diesem Text haben wir uns deswegen überlegt, wie wir euch gut darauf vorbereiten können. Als Fokus unserer Festival Packliste steht deswegen nicht nur das klassische Zubehör, was man in hundert anderen Listen so findet, sondern der Schutz der Handys und anderer Geräte. Dadurch könnt ihr sorgenfrei losfahren und seid nicht nur bestens ausgerüstet, sondern auch vor Dieben geschützt. Viel Spaß auf eurer nächsten Reise!

Der Beitrag Must-Have Festival Zubehör | Deine expert Packliste für 2024 erschien zuerst auf Zettasecure Blog.

Cyberattacke auf AnyDesk: Was Sie jetzt sofort machen müssen (Update 06.02.24) 2 Feb 2024, 11:37 pm

AnyDesk, Anbieter von Fernwartungssoftware, hat am 02.02.2024 bestätigt, Opfer einer Cyberattacke auf seine eigenen Produktionssysteme geworden zu sein. Bereits im Januar 2024 gab es Hinweise auf Störungen und Probleme, woraufhin das Bundesamt für Sicherheit in der Informationstechnik (BSI) Betreiber kritischer Infrastrukturen gewarnt hat. Der Angriff wurde am 29. Januar 2024 entdeckt, als AnyDesk die Version 8.0.8 seines Clients aktualisierte und dabei ein geändertes Zertifikat zur digitalen Signierung einsetzte. AnyDesk selbst hat von Freitag auf Samstag eine Stellungname veröffentlicht.

In dieser Stellungnahme bestätigte AnyDesk den Angriff und informierte, dass eine Sicherheitsüberprüfung durchgeführt wurde, bei der Hinweise auf kompromittierte Produktionssysteme gefunden wurden. Daraufhin wurde ein Incident Response Plan aktiviert, und Cybersicherheitsexperten von Crowdstrike hinzugezogen. AnyDesk betont, dass es sich nicht um einen Ransomware-Angriff handelt. Die aktuellen Maßnahmen umfassten das Zurückziehen aller sicherheitsrelevanten Zertifikate, die Reparatur oder den Ersatz betroffener Systeme und den Beginn der Verwendung neuer Code-Signing-Zertifikate.

Was ist bisher bekannt?

Bisher ist bekannt, dass die sich diese Cyberattacke auf den Quellcode und private Code-Signierungsschlüssel von AnyDesk erstreckt. Das erinnert sehr an den Supply Chain Vorfall von 3CX im letzten Jahr. Das Unternehmen betonte, dass die Nutzung von AnyDesk weiterhin sicher sei, empfahl jedoch Vorsichtsmaßnahmen wie das Zurücksetzen aller Passwörter für das Webportal und die Aktualisierung auf die neueste Softwareversion. Obwohl keine Authentifizierungstoken gestohlen wurden, rät AnyDesk dazu, Passwörter aus Sicherheitsgründen zu ändern.

Was kann ich tun, wenn ich AnyDesk im Einsatz habe?

Nutzer von AnyDesk sollten umgehend Maßnahmen ergreifen, um einen erfolgreichen Cyberangriff auf das eigene Unternehmen zu verhindern. Folgende Schritte sind dabei empfohlen:

- Änderung der Passwörter auf my.anydesk.com. Alle Passwörter, die ähnlich zu diesem sind, müssen ebenfalls als betroffen angesehen werden.

- Sofortige Reaktion indem die neueste Software von AnyDesk eingespielt wird. Als sicher gilt aktuell die Version 8.0.8. Diese können Sie unter https://anydesk.com/de/downloads/windows herunterladen.

- Sollte AnyDesk nicht notwendig sein, entfernen Sie die Software komplett von Ihren Geräten.

- Kund*innen, die durch Zettasecure geschützt sind erhalten automatisch eigene STAR Rules, die sie aktiv schalten können.

- Suchen Sie gezielt nach dieser Software in Ihrer Infrastruktur. Kund*innen von SentinelOne können dafür folgenden Query nutzen.

((src.process.publisher in:anycase ('PHILANDRO SOFTWARE GMBH')) OR (tgt.process.publisher in:anycase ('PHILANDRO SOFTWARE GMBH')))Gerne unterstützen wir Sie bei der Behebung dieses Incidents. Kontaktieren Sie uns dafür unter den unten angegebenen Kontaktinfos, oder unter zettasecure.com/de/kontakt.

Update des Anydesk Angriffs (06.02.2024)

Am 2. Februar 2024 veröffentlichte der Sicherheitsforscher Florian Roth eine YARA-Regel, um Binärdateien zu erkennen, die mit kompromittierten AnyDesk-Zertifikaten signiert sind. Laut ihm stimmte ein am 2. Februar bei VirusTotal eingereichtes Agent Tesla-Binary mit seiner YARA-Regel überein.

Wir haben uns dieses Binary besorgt und eine Analyse durchgeführt. (SHA256: ac71f9ab4ccb920a493508b0e0577b31fe547aa07e914f58f1def47d08ebcf7d). Die Probe verwendet eine nicht verifizierte Signatur von philandro Software GmbH, ausgestellt von DigiCert Trusted G4 Code Signing RSA4096 SHA384 2021 CA1, und mit der Seriennummer „0D BF 15 2D EA F0 B9 81 A8 A9 38 D5 3F 76 9D B8“, die in früheren Versionen der AnyDesk-Software verwendet wurde.

Somit wurde bestätigt, dass ein Angreifer plant diese Datei für Angriffe zu benutzen. Maßnahmen dagegen sind dringend angeraten.

Der Beitrag Cyberattacke auf AnyDesk: Was Sie jetzt sofort machen müssen (Update 06.02.24) erschien zuerst auf Zettasecure Blog.

Brauche ich am MacBook eines Unternehmens ein Antivirus Programm? 21 Jan 2024, 11:46 am

Noch bis heute hält sich der Mythos, dass ein MacBook im Vergleich zu Windows-Computern weniger anfällig für Malware und Viren ist und deswegen kein Antivirus Programm installiert werden muss. Leider ist es nicht mehr als ein Irrglaube, dass diese Art der PCs ausreichend vor Schadsoftware geschützt sind. Es gibt zwar einige Sicherheitsfeatures, die Windows Geräte nicht haben, aber im Unternehmenskontext ist das noch immer zu wenig, und man sollte sich nicht in Sicherheit wiegen.

Gerade im Unternehmen müssen Sie zu jederzeit wissen, was auf den Geräten vorgeht. Sollte ein*e Mitarbeiter*in eine Phishing-Mail anklicken und Daten angeben, so können Sie das direkt über die Antivirus Software am MacBook auswerten und Maßnahmen dagegen ergreifen. Außerdem ist es relevant zu wissen, was das Gerät und der User, macht. Sollten Sie also keine Sicherheitssoftware installiert haben, gehen Ihnen wichtige Informationen verloren und ein Cyberangriff steht schon in den Startlöchern.

Woher kommt der Mythos, dass MacBooks weniger anfällig auf Viren sind?

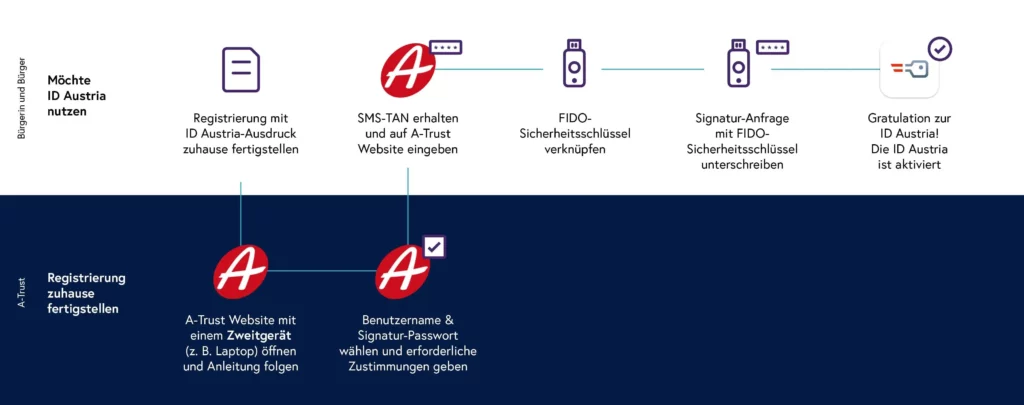

Betrachtet man die Marktanteile der drei großen Betriebssysteme, so sieht man eindeutig, dass Windows noch immer mit rund 69% weit über MacOS (21%) und Linux (3%) dominiert. Klar, dass da Angreifer hauptsächlich die große Masse versuchen zu attackieren. Da ist es am einfachsten auch dieses Betriebssystem zu fokussieren, um den größten Gewinn für die geringste Arbeit zu erhalten. Dieser Schluss ist aber nicht vollkommen richtig, denn wenn man bedenkt, dass nur 21% aller Betriebssysteme MacOS sind, so hört man auch einfach weniger von Angriffen. Das bedeutet auch wiederrum, dass viele noch immer den Mythos glauben, MacBooks wären weniger anfällig nur weil sie weniger davon mitbekommen. Ein Antivirus für den MacBook ist somit angebracht.

Welche Sicherheitsfeatures hat ein MacBook?

MacBooks werden vom Werk aus nicht mit einem Antivirus Programm ausgeliefert. Dennoch stellt Apple verschiedene Funktionen zum Schutz vor Viren bereit:

- XProtect: XProtect von Apple, enthält bekannte Malware-Definitionen. Beim Herunterladen neuer Programme überprüft diese Schutzfunktion automatisch, ob eine ihrer Definitionen in den Dateien enthalten ist. (Es handelt sich hierbei um eine Signaturbasierte Malware Erkennung)

- Malware Removal Tool (MRT): Dieses Tool, das bereits in macOS integriert ist, entfernt Malware, die sich in Ihre Datein eingeschlichen hat. Der Prozess läuft automatisch im Hintergrund, sobald XProtect eine neue Bedrohung erkennt. Das kommt einem Antivirus für den MacBook schon sehr nahe.

- Gatekeeper: Gatekeeper blockiert unbekannte Apps und überprüft, ob diese manipuliert wurden.

- Sicherheits- und Datenschutzeinstellungen von Apple: In diesen Einstellungen ist festgelegt, dass macOS die Installation von Drittanbieter-Software untersagt, sofern sie nicht aus dem App Store oder von verifizierten Entwicklern stammt.

- Sandboxing: Statt Apps vollen Zugriff auf Benutzerdaten zu gewähren, verwendet ein Macbook ein sogenanntes Sandboxing. Das bedeutet, dass diese Apps nur auf die für ihre Funktionen unbedingt erforderlichen Daten zugreifen können. Sie haben keinen Zugriff auf andere Anwendungen, das Betriebssystem oder wichtige Einstellungen, was sie weniger anfällig für Angriffe macht.

- FileVault: FileVault ist Apples Umsetzung zur Sicherung Ihrer Daten auf macOS und somit MacBooks. Es verschlüsselt sämtliche Daten auf Ihrer Festplatte. Sobald FileVault aktiviert ist, erfolgt die Verschlüsselung Ihrer Daten in Echtzeit (on-the-fly). Dies geschieht nahtlos und andauernd im Hintergrund.

Gibt es konkrete Gründe, warum ein MacBook Antivirus Programm im Unternehmen notwendig ist?

Ein Unternehmen muss die eigenen Daten immer bestmöglich schützen. Dafür ist schlichtweg eine Sichtbarkeit auf den IT Systemen erforderlich. Nur wenn man weiß, was darauf auch passiert, kann man dagegen vorgehen. Neben diesem Hauptgrund gibt es auch einige weitere Punkte, die beachtet werden müssen:

- Zunehmende Bedrohungen für macOS: Obwohl ein MacBook historisch betrachtet als sicherer gilt, ist die Bedrohungslage für macOS in den letzten Jahren gestiegen. Es gibt mittlerweile Viren, die speziell für macOS entwickelt wurde. Unternehmen sollten sich der aktuellen Bedrohungen bewusst sein und ihre Sicherheitsmaßnahmen entsprechend anpassen. [1] [2] [3]

- Netzwerk- und Geräteheterogenität: In Unternehmen gibt es oft eine Vielzahl von Geräten und Betriebssystemen im Einsatz. Wenn ein gemischtes Ökosystem aus MacBooks und anderen Geräten vorhanden ist, könnte die Implementierung eines einheitlichen Sicherheitsstandards, einschließlich Antivirus, sinnvoll sein.

- Proaktive Maßnahmen: Antivirensoftware bietet proaktiven Schutz, indem sie bekannte und auch unbekannte Bedrohungen erkennen und blockieren kann, bevor sie Schaden anrichten. Dies kann dazu beitragen, Sicherheitsvorfälle zu verhindern, bevor sie auftreten.

- Compliance-Anforderungen: Bestimmte Branchen und regionale Vorschriften können die Verwendung von Antivirensoftware vorschreiben, um bestimmten Compliance-Anforderungen zu genügen.

- Signatur basierte Antivirus Scanner sind nicht genug: Insgesamt ist es ratsam, nicht ausschließlich auf signaturbasierte Scanner zu setzen. Unternehmen und Privatanwender sollten stattdessen umfassende Sicherheitsstrategien implementieren, die verschiedene Technologien und Ansätze kombinieren, um sich gegen eine breite Palette von Bedrohungen zu schützen. Dazu gehören regelmäßige Aktualisierungen der Sicherheitssoftware, Verhaltenserkennung der Antivirus Software, Schulungen für die Benutzer*innen zur Sensibilisierung für Sicherheitsrisiken, sowie die Implementierung von Sicherheitsrichtlinien.

- Versicherungen: Vergessen wir an dieser Stelle nicht, dass Haftpflicht- und Cyberversicherungen oftmals Auflagen abgeben. Darin findet sich in der Regel auch die Bedingung, dass am MacBook ein Antivirus Programm installiert sein muss. Prüfen Sie gleich die Polizze.

Zusammenfassung

Die verbreitete Annahme, dass ein MacBook im Vergleich zu Windows-Computern weniger anfällig für Malware sind und daher keine Antivirus Software benötigen, ist ein Mythos. Obwohl Macs einige Sicherheitsfeatures bieten, ist allein darauf nicht zu vertrauen, insbesondere im Unternehmenskontext. Es ist entscheidend, die Aktivitäten auf den Geräten zu überwachen, um auf mögliche Bedrohungen reagieren zu können. Antivirensoftware spielt hierbei eine wichtige Rolle, indem sie die Analyse von Phishing-Angriffe erleichtert und Maßnahmen einfacher ergriffen werden können. Marktanteile zeigen, dass Windows immer noch dominierend ist, aber dies macht ein MacBook nicht immun gegen Angriffe.

Es ist ratsam, eine umfassende Sicherheitsstrategie zu implementieren, die verschiedene Technologien kombiniert und regelmäßige Schulungen für Benutzer einschließt. Unternehmen sollten sich bewusst sein, dass die Sicherheit von einem MacBook nicht automatisch gewährleistet ist, und entsprechende Maßnahmen ergriffen werden müssen. Wir unterstützen Sie gerne dabei.

Der Beitrag Brauche ich am MacBook eines Unternehmens ein Antivirus Programm? erschien zuerst auf Zettasecure Blog.

Google Passwortmanager nutzen – Wie gut ist er? 2 Jan 2024, 10:13 am

Heutzutage ist es immer wichtiger, unsere persönlichen Informationen und Passwörter zu schützen. Hackerangriffe kommen leider täglich vor und zielen oftmals auf schwache oder wiederholte Passwörter ab. Der Google Passwortmanager ist eine weit verbreitete Lösung, die im Google Chrome Browser vorinstalliert und ständig aktiv ist. Er ermöglicht es den Nutzern, ihre Zugangsdaten einfach zu verwalten. Doch wie sicher ist der Google Passwortmanager wirklich? Diese Frage betrifft nicht nur die Funktionalität des Tools, sondern auch die Sicherheitsaspekte, die bei der Verwaltung von Passwörtern im Internet eine wichtige Rolle spielen. In diesem Text werden wir die Sicherheit des Google Passwortmanagers genauer unter die Lupe nehmen und prüfen, ob dieses Tool den aktuellen Anforderungen an den Datenschutz gerecht wird.

Quickinfo – Kann ich den Google Passwortmanager sicher nutzen?

Die schnelle Antwort auf diese Frage ist einfach: Nein!

Die Sicherheit des Google Passwortmanagers hängt von verschiedenen Dingen ab. Ob man ihn nutzen will oder nicht, liegt an den eigenen Sicherheitsbedürfnissen und dem eigenen Job. Wir raten dennoch davon ab, den vorinstallierten Passwortmanager so zu verwenden, wie er ist. Manchmal stiehlt Schadsoftware auf einem Gerät Passwörter und Cookies aus dem Browser, um sie im Darknet zu verkaufen. Diese Daten werden dann von Hackern genutzt und für böse Zwecke missbraucht. Das könnte zwar auch bei einem speziellen Passwortmanager passieren, braucht aber eine extra entwickelte Schadsoftware, da auch der Verschlüsselungsschlüssel gewonnen werden muss. Bisher ist uns das noch nicht untergekommen. Ein eigener Passwortmanager erschwert somit einem Hacker den Zugriff auf die Daten trotz Schadsoftware und schützt die Passwörter gut.

Welchen Passwortmanager kann ich stattdessen verwenden?

Wir empfehlen nachdem wir uns mit den verschiedenen Passwortmanagern beschäftigt haben, NordPass als Passwortmanager Lösung. Als eigene Lösung, bietet er verschiedene Vorzüge, die ihn zu einer attraktiven Alternative gegenüber dem Google Passwortmanager, oder allgemein einem Browser Passwort Manager, machen können. Wenn Sie die längere Erklärung interessiert finden Sie unter dem Bild eine genaue Auflistung, warum der Google Passwortmanager vielleicht nicht die beste Wahl ist.

Warum ist der Google Passwortmanager nicht gut genug?

Der Passwortmanager von Google ist direkt nach der Installation von Google Chrome aktiv. Sie merken das, wenn Sie sich das erste Mal bei einem Account anmelden möchten und gefragt werden, ob das Passwort gespeichert werden soll. Doch warum ist das nicht gut und was für Sicherheits/Usability Risiken bestehen konkret?

1. Schwache MFA Funktion

Wenn Sie den Browser starten und damit arbeiten, dann prüft der Google Passwortmanager beim ersten Login Ihre Identität. Dabei werden meist das Passwort und ein zweiter Faktor abgefragt. Aber passiert das danach nochmals? Denken Sie mal genau daran, wann Sie das letzte Mal eine erneute Anmeldung vornehmen mussten. Das ist zwar bequem, bedeutet im Umkehrschluss aber, dass jeder vor dem PC auf Ihre Passwörter zugreifen kann. Sollten Sie das Gerät also verlieren, haben Sie ein großes Problem.

2. Synchronisierung nur im eigenen Ökosystem

Google möchte bekanntlich dafür sorgen, dass jeder Google Chrome nutzt. Darum gestalten sie den Browser auch so einfach wie möglich und bauen entsprechende Features ein. Leider bindet das einen aber, denn die Passwörter gibt es nur im eigenen Ökosystem. Die Nutzung anderer Browser wie Firefox und Edge ist mit dem Google Passwortmanager somit unmöglich geworden.

3. Privacybedenken

Wie viele große Unternehmen, auch Google, sind diese nicht immer auf der Seite der Nutzer. Das bedeutet, dass die eigenen Daten vielleicht nicht bestens bei ihnen aufgehoben sind. Gerade Passwortdaten fallen darunter, da mit denen ein Zugriff auf Produkte wie Banking, Staatliche Services und mehr möglich wird. Wir haben dazu einen guten Artikel der „Electronic Frontier Foundation“ gefunden, der erklärt wie die eigenen Daten zwar nicht verkauft werden, dennoch ein Gewinn damit zusammenkommt und Google so die Privatsphäre der User untergräbt. Wie wird das dann mit den gespeicherten Passwörtern im Google Passwortmanager gehandhabt?

4. Schwache Verschlüsselung

Seit Juni 2023 gibt es eine Funktion, die Passwörter am Gerät selbst verschlüsselt (On-device Encryption). Laut der offiziellen Dokumentation vom Google Passwortmanager wird als Schlüssel dafür die eigene Account Info genutzt. Dabei wird ein Master Key generiert, der am Gerät gespeichert und jedes Mal für die Ver- und Entschlüsselung genutzt wird. Denkt man etwas länger darüber nach, dann kommt man schnell zu einem Schluss: Macht das überhaupt Sinn? Ich verschlüssle etwas und lege den Schlüssel direkt daneben ab? Natürlich nicht! Somit sieht auch Google wieder die Passwörter der User. Die Verschlüsselung vom Google Passwortmanager ist absolut unzureichend und Malware hat ein leichtes auch den sogenannten „Master Key“ zu stehlen.

5. Keine Zero Knowledge Architektur

Wie oberhalb schon erwähnt, setzt der Passwort Manager von Google eine schwache Verschlüsselung ein. Das führt ebenfalls dazu, dass der Hersteller immer weiß, welche Passwörter zu welchen Accounts gehören. Es ist somit keine sogenannte „Zero Knowledge Architektur“ vorhanden. Zusammengefasst bedeutet das, dass man als Anbieter die geheimen Daten der User kennt. Das ist natürlich nicht toll.

6. Malware fokus auf Browser

Schadsoftware fokussiert sich sehr gerne auf Browser basierte Passwortmanager wie jenen von Google Chrome. Dabei werden alle Cookies, gespeicherten Kreditkarten und Passwörter gestohlen. Sollten Sie also eine Malware am Gerät haben ist das das geringste Problem. Ein Artikel von Bleepingcomputer zeigt das eindeutig.

7. Support des Passwortmanagers

Haben Sie schon einmal probiert mit jemanden bei großen Konzernen wie Microsoft und Google über eines der Produkte zu reden, wenn es mal Probleme gibt? Wir schon und es ist grauenhaft. Die Großkonzerne haben keinen Wunsch danach mit den Nutzern ins Gespräch zu kommen, da es Ihnen Geld kostet. Somit bekommen Sie auch keine Hilfe, wenn es mal zu einer Frage mit dem Google Passwortmanager kommt. Andere Lösungen haben dafür aber Angebote und unterstützen bei den verschiedensten Problemen relativ zeitnah. Manche sogar rund um die Uhr!

8. Datenleck Scanner

Der Google Passwortmanager hat seit einiger Zeit nun einen „Passwortcheck“. Mit diesem ist es möglich die eigene Mailadresse zu bestätigen und zu prüfen, ob man von einem Datenleck betroffen ist. Mit dieser Info kann man dann Schritte gegen so ein Datenleck ergreifen und reduziert das Risiko eines Angriffs. Google hat das serienmäßig integriert und prüft auch regelmäßig die hinterlegten Anmeldedaten. Doch wie sieht es mit der Kreditkarte aus? Auch dabei handelt es sich um wichtige Informationen, die immer überwacht werden sollten. Hierbei hat Google leider noch keinen Support angekündigt. Ob diese Funktion jemals kommt, ist somit fragwürdig.

Welchen Passwortmanager kann ich stattessen nutzen?

Wir empfehlen nach einer langen Analyse verschiedenster Passwortmanagern NordPass als Passwortmanager Lösung. Als eigenständiger Passwortmanager, bietet er verschiedene Vorzüge, die ihn zu einer attraktiven Alternative gegenüber dem Google Passwortmanager, oder allgemein einem Browser Passwort Manager, machen können.

- Dedizierte Passwortmanagement-Lösung: NordPass ist darauf spezialisiert, Passwortmanagement-Dienste anzubieten. Im Gegensatz dazu ist der Google Passwortmanager ein Teil des breiteren Google-Ökosystems. Durch die Spezialisierung von NordPass wird eine höhere Aufmerksamkeit auf die Sicherheit und Funktionen des Passwortmanagers gelegt.

- Erweiterte Sicherheitsfunktionen: NordPass setzt auf moderne Verschlüsselungstechnologien wie XChaCha20 und Sicherheitsstandards, um die Integrität der gespeicherten Daten zu gewährleisten. Mit Funktionen wie der Zero-Knowledge-Architektur, die sicherstellt, dass selbst der Anbieter selbst keinen Zugriff auf die gespeicherten Passwörter hat, betont NordPass die Sicherheit der Nutzerdaten.

- Benutzerfreundliche Schnittstelle: NordPass hat ein extrem benutzerfreundliches Overlay. Dies ermöglicht eine einfache Organisation von Passwörtern und erleichtert die Nutzung auch für technisch weniger versierte Anwender.

- Plattformübergreifende Kompatibilität: NordPass unterstützt verschiedene Plattformen und Betriebssysteme, darunter Windows, macOS, Android und iOS. Diese Vielseitigkeit gewährleistet eine nahtlose Integration in verschiedene Geräte und ermöglicht eine konsistente Erfahrung über unterschiedliche Plattformen hinweg. Das betrifft aber nicht nur die Betriebsystemebene, sondern ebenfalls die unterschiedlichsten Browser.

- Transparente Datenschutzrichtlinien: NordPass betont klare Datenschutzrichtlinien und verspricht, persönliche Daten respektvoll zu behandeln. Die Transparenz in Bezug auf Datenschutzpraktiken ist für viele Nutzer ein entscheidendes Kriterium bei der Auswahl eines Passwortmanagers. Es ist deren Hauptgeschäft. Würden die diese Dinge somit nicht ernst nehmen gäbe es existenzielle Probleme.

Während der Google Passwortmanager für viele Nutzer aufgrund seiner Integration und Bequemlichkeit attraktiv ist, könnte NordPass für diejenigen, die eine dedizierte Passwortmanagement-Lösung mit erweiterten Sicherheitsmerkmalen suchen, eine deutlich bessere Option sein. Vor der endgültigen Entscheidung ist es dennoch ratsam, beide Passwortmanager gründlich zu prüfen und ihre Funktionen sowie Sicherheitsmerkmale zu vergleichen, um sicherzustellen, dass die gewählte Lösung den individuellen Anforderungen und Vorlieben entspricht.

Wie erhalte ich NordPass?

Um NordPass zu beziehen können Sie unserem Link folgen und erhalten gleich einen Spezialpreis für 2 Jahre. Alternativ kann man das Produkt über den gleichen Link auch kostenlos nutzen, dann fehlen aber doch einige Zusatzfunktionen, die der Google Passwortmanager ebenfalls nicht anbietet. Wir raten deswegen an die rund 35€ in die Hand zu nehmen und einen qualitativ hochwertigen, sowie sicheren Passwortmanager zu beziehen.

Der Beitrag Google Passwortmanager nutzen – Wie gut ist er? erschien zuerst auf Zettasecure Blog.

ID-Austria ohne Gesichtserkennung und Fingerabdruck nutzen – So geht’s 18 Dec 2023, 11:00 am

Am 5. Dezember 2023 tritt der reguläre Betrieb der ID Austria in Kraft. Ab diesem Zeitpunkt wird die Nutzung der klassischen Handy-Signatur für die Anmeldung bei Web- und App-Services der Republik Österreich, wie beispielsweise FinanzOnline, nicht mehr akzeptiert. Stattdessen ist die ID Austria erforderlich. Personen, die bisher die Handy-Signatur verwendet haben und auch zukünftig auf die damit verbundenen Services zugreifen möchten, sollten deswegen eine Umstellung vornehmen. Diese Umstellung startet ab dem 5. Dezember automatisch bei der nächsten Anmeldung und erfordert in der Regel einen Fingerabdruck oder aktive Gesichtserkennung am Smartphone.

Hinsichtlich der biometrischen Merkmale der ID Austria ist zu beachten, dass diese im Rahmen von Ausweisfunktionen wie Führerschein oder bei diversen Apps am Handy eine Rolle spielen. Denn bei der Nutzung der digitalen Dienste möchte die App „Digitales Amt“ biometrische Daten wie einen Fingerabdruck oder die Gesichtserkennung verwenden, um die Identität der Person zu bestätigen. Dies birgt jedoch auch gewisse Risiken im Hinblick auf den Datenschutz und die Möglichkeit des Missbrauchs solcher sensiblen Informationen. Es ist daher von entscheidender Bedeutung, dass angemessene Sicherheitsvorkehrungen getroffen werden, um die Privatsphäre zu schützen und mögliche Risiken zu minimieren.

Wir empfehlen deswegen die Nutzung der ID Austria ohne Fingerabdruck oder Gesichtserkennung am Smartphone. Denn auch für diesen Fall hat Österreich vorgesorgt und unterstützt deswegen Fido-Token.

Warum ist die Nutzung der ID Austria ohne Fingerabdruck wichtig?

Die Integration biometrischer Daten in Mobiltelefone, und somit die Verwendung bei staatlichen Onlineservices, gibt Anlass zu verschiedenen Bedenken, die die Privatsphäre, Sicherheit und Bürgerrechte betreffen. Ein maßgeblicher Grund, besondere Vorsicht walten zu lassen, liegt im Bereich des Datenschutzes und der Privatsphäre. Biometrische Daten, wie Fingerabdrücke oder Gesichtsmerkmale, sind äußerst persönlich und einzigartig für jeden einzelnen. Daher besteht das Risiko des Missbrauchs und unbefugten Zugriffs auf äußerst sensible Informationen. Egal, ob ein Smartphone nur gestohlen wurde, oder ein widerrechtlicher Zugriff darauf stattfindet. Einmal verloren kann ich diese Daten nicht mehr ändern. Mein eigener Fingerabdruck ist weg und der Besitzer dieser Infos kann sich damit in meinem Namen anmelden und hat die gleichen Möglichkeiten wie ich selbst. Natürlich ist das mit gewissen Herausforderungen verbunden. Diese sind aber nicht unüberwindbar, wenn genügend Energie hineingesteckt wird. Das zeigen verschiedene Hackerangriffe, die tagtäglich geschehen und Unternehmen, als auch Privatpersonen Unsummen an Nerven und Vermögen kosten.

Welche Punkte muss ich bei der Nutzung von Biometrie bedenken?

Klare Punkte sprechen gegen die Verwendung von Gesichtserkennung und Fingerabdruck bei Banking, ID Austria und anderen sensiblen Services:

- Biometrische Daten, wie ein Fingerabdruck oder das Gesicht, sind unveränderlich. Sollte man einmal diese Daten verlieren, dann stellt das ein erhebliches Risiko für das eigene Leben dar. Finanzen, staatliche Dienste und Persönlichkeitsrechte sind dadurch in Gefahr.

- Ein Mobiltelefon ist permanent mit dem Internet verbunden und erfordert dementsprechend Pflege. Softwareupdates, Patches und Co. müssen regelmäßig eingespielt werden, um Schwachstellen und Probleme zu beheben. Sollte man das vernachlässigen sind die eigenen Daten in Gefahr.

- Bei einem Diebstahl des eigenen Smartphones sind die Fingerabdrücke und möglicherweise sogar das Gesicht auf dem Gerät gespeichert. Zum Zeitpunkt des Verlustes sind diese noch sicher. Das gilt aber nicht für immer! Regelmäßig ist es möglich Apple IPhones oder Android Phones zu hacken und zu „Jailbreaken“. Danach ist es deutlich leichter an diese Daten zu kommen und sie nach einer gewissen Zeit zu extrahieren. Hierbei ist das Warten auf Seiten der Angreifern.

- Durch die Nutzung der ID Austria auf dem Smartphone mittels Fingerprint oder Gesichtserkennung wird das Telefon ein sogenannter „Single-Point-of-Failure“. Sollte man dieses Gerät verlieren ist man absolut handlungsunfähig. Kein Banking mehr, keine Staatlichen Services mehr, keine Mails mehr und noch vieles andere ist dadurch nicht mehr erreichbar. Trennen Sie deswegen einige Sachen von Ihrem Telefon.

- Sollten biometrische Daten missbraucht und Dinge in Ihrem Namen durchgeführt werden, so ist es fast unmöglich zu beweisen, dass Sie nicht dafür verantwortlich sind. Die Abstreitbarkeit ist somit nicht mehr gegeben.

Wie kann ich die ID Austria ohne Fingerabdruck oder Gesichtserkennung verwenden?

Wenn Sie sich dazu entscheiden, die ID Austria ohne Gesichtserkennung oder einen Fingerabdruck zu nutzen, dann benötigen Sie einen FIDO Token und müssen diesen mit Ihrer ID Austria verknüpfen. Wir haben zu diesem Thema einen ausführlichen Artikel verfasst, der Ihnen in der Auswahl, als auch der Einrichtung, helfen soll. Genauere Infos finden Sie in unserem Artikel „ID Austria ohne Smartphone verwenden“

Der Beitrag ID-Austria ohne Gesichtserkennung und Fingerabdruck nutzen – So geht’s erschien zuerst auf Zettasecure Blog.

Sicher und einfach: Ihre ID Austria ohne Smartphone nutzen 4 Dec 2023, 12:16 pm

Selbst in einer immer digitaler werdenden Welt gibt es immer noch viele Menschen, die bewusst auf den Einsatz von Handys verzichten, oder schlichtweg keine staatlichen Apps auf dem Telefon möchten. Das bedeutet jedoch nicht, dass sie von den Vorteilen des digitalen Amts ausgeschlossen werden müssen. Es gibt nämlich Möglichkeiten wie Sie die ID Austria ohne Smartphone nutzen können und dabei nicht nur eine Alternative suchen, sondern auch gleichzeitig einen wichtigen Beitrag dafür leisten Ihre eigene Identität zu schützen. Denn während Smartphones einfach zu bedienen und immer dabei sind, so sind sie leider auch anfälliger auf Cyberangriffe und können sehr leicht gestohlen werden. So auch Ihre ID-Austria, wenn Sie Ihr Handy dabei nutzen. Darum ist es nicht die beste Idee, alles auf einem Endgerät zu machen. Ein einfaches Beispiel symbolisiert das ganz gut: Ihr Smartphone wird gestohlen und ein Dieb kann neben Ihren ganzen Banking Apps nun auch noch auf die ID-Austria zugreifen. Dadurch kann er Ihre Identität stehlen und neben den finanziellen Verlust auch noch weitere Probleme erzeugen.

Schnellantwort – Kann ich meine ID Austria ohne ein Smartphone nutzen?

Ja! Das können Sie ganz einfach. Sie brauchen dafür allerdings einen FIDO-Stick, der vom BMI zugelassen ist. Wir empfehlen hierfür einen Yubikey 5 FIPS des Herstellers Yubico. Diesen gibt es bereits um 90€ direkt online zu bestellen. Achten Sie dabei darauf, wirklich die FIPS-Serie zu beziehen. Andere haben wir getestet, wurden aber leider abgelehnt.

Vorraussetzungen zur Nutzung der ID Austria ohne Handy

Damit Sie mit der Nutzung der ID Austria ohne eine lokale App starten können benötigen Sie folgende zwei Dinge:

- Eine gültige ID Austria (oder eine gültige Handysignatur): Mehr Informationen, wie Sie diese erhalten, finden Sie unter österreich.gv.at.

- Einen unterstützten FIDO-Sicherheitsschlüssel: Wir empfehlen hierbei einen Yubikey 5 FIPS. Diesen erhält man bereits ab 90€ von dem Hersteller Yubico direkt. Genauere Infos und bestellen können Sie diesen über die offizielle Seite des Herstellers. Achten Sie beim Kauf darauf wirklich die „FIPS“ Variante zu wählen, da andere zwar gleich aussehen aber leider nicht unterstützt sind.

Sie haben diese Dinge bereits? Dann los zum nächsten Schritt.

Einrichtung mit einem Yubikey 5 FIPS

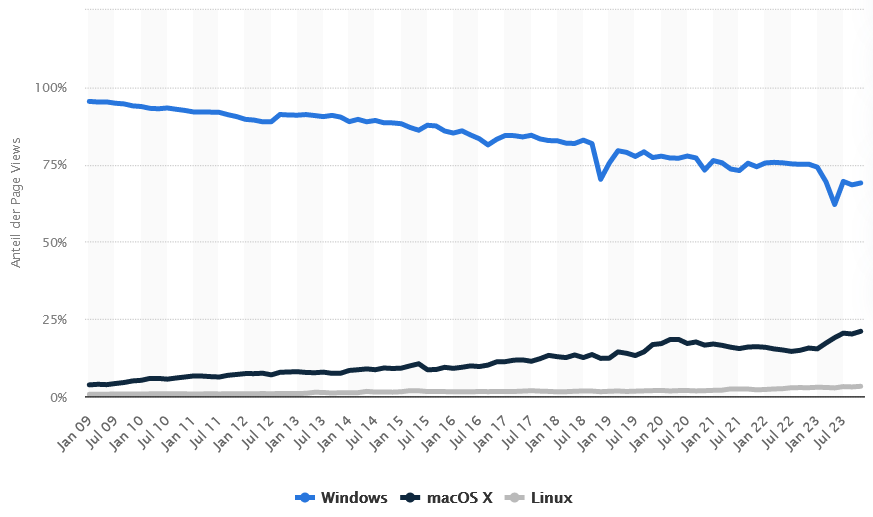

Sie haben den Ausdruck von Ihrer lokalen Behörde für die ID Austria und den Yubikey 5 FIPS bei der Hand? Perfekt! Dann kann es schon losgehen. In den nächsten Minuten gehen wir Schritt für Schritt die Registrierung ohne eine Smartphone APP durch. Unterhalb finden Sie eine kurze schematische Darstellung was in welchem Schritt gemacht wird.

- Halten Sie den Ausdruck der Behörde bereit und navigieren Sie auf https://www.a-trust.at/id-austria-registrierung/ (Wir empfehlen hierfür den Browser Google Chrome. Bei anderen kann es sein, dass die Verknüpfung sonst fehlschlägt).

- Geben Sie nun den Freischaltcode und das Widerrufs-Passwort ein, welches Sie auf dem Ausdruck finden werden.

- Nun werden Ihre Kontaktdaten erfragt. Wählen Sie dabei ein beliebiges Signatur-Passwort und einen Benutzernamen. Beachten Sie dabei, dass die gewählten Daten mindestens 20 Zeichen haben sollte. Ihr gesamtes Leben kann damit verwaltet werden.

- Lesen und akzeptieren Sie nun die AGB und sonstigen Dokumente.

- Nun bekommen Sie einen Einmal-Code auf Ihr Smartphone per SMS gesendet. Geben Sie diesen ein.

- Im nächsten Schritt können Sie den FIDO-Stick als zweiten Faktor hinterlegen.

- Stecken Sie nun den Yubikey 5 FIPS in einen USB Port am PC. Achten Sie dabei auf die richtige Richtung. Er müsste kurz aufleuchten.

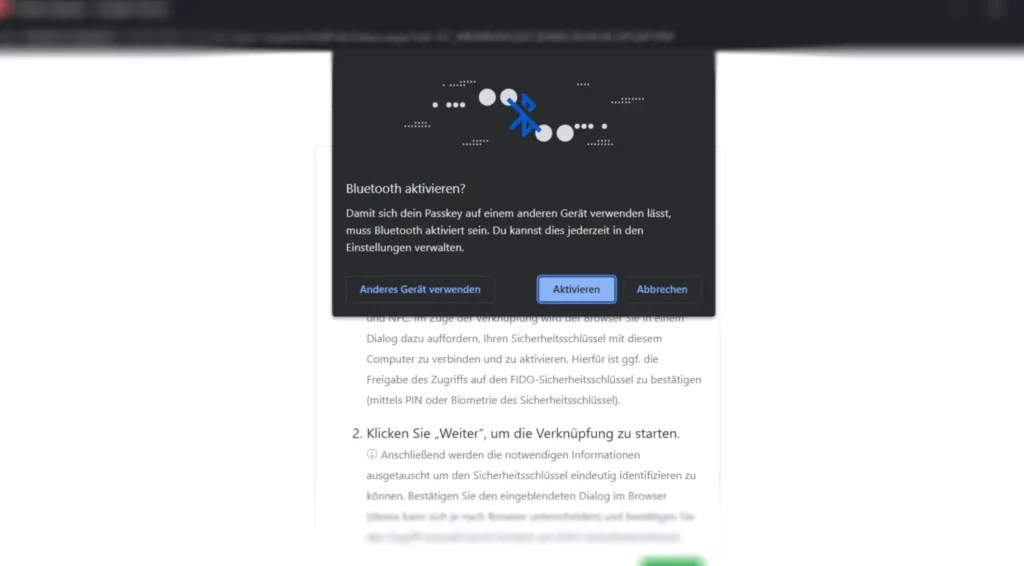

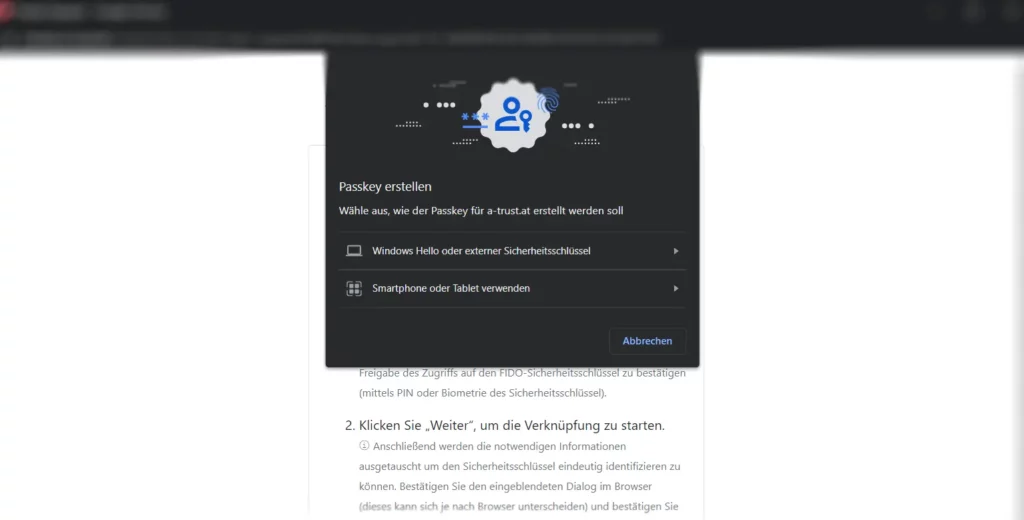

- Wenn Sie auf „Weiter“ drücken und die Verknüpfung starten, dann kann es sein, dass der Browser nach einer Aktivierung von Bluetooth fragt. Diese können Sie abbrechen. Unterhalb sehen Sie eine beispielhafte Abfrage.

- Danach kommt ein weiteres Fenster, welches wie folgt aussieht:

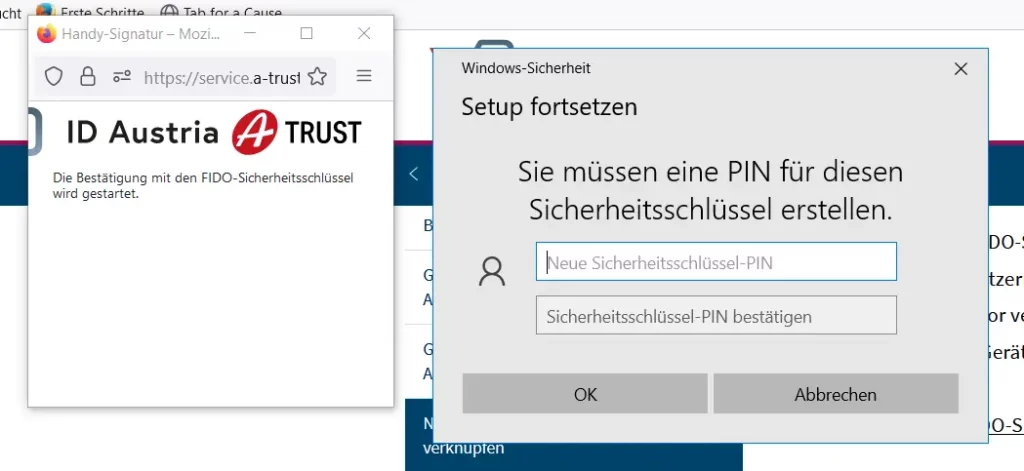

- Wählen Sie hierbei die Option „Windows Hello oder externer Sicherheitsschlüssel“. Danach sollte ein weiteres Fenster öffnen. Wenn Sie den Yubikey 5 FIPS Token schon einmals eingerichtet haben, dann geben Sie Ihren PIN ein und drücken auf das goldene Plättchen. Sollten Sie den Schlüssel gerade ausgepackt haben, so müssen Sie einen PIN einrichten. Das geschieht im nächsten Fenster und schaut wie folgt aus.

- Geben Sie nun einen PIN ein und notieren diesen. Er ist bei jeder Anmeldung erforderlich.

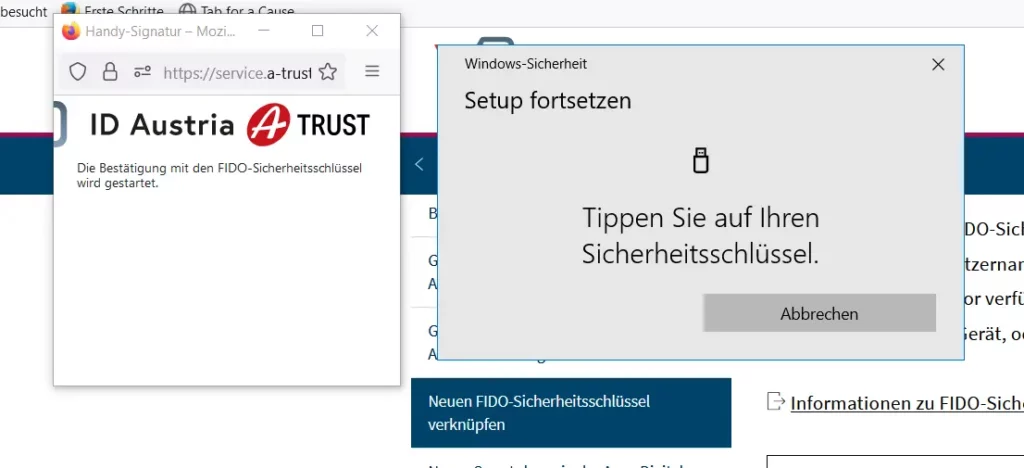

- Danach geben Sie den PIN einmalig ein und drücken auf das goldene Plättchen am Yubikey. Folgendes Fenster erscheint daraufhin.

Danach ist die Einrichtung abgeschlossen und Sie können Ihre ID Austria nun ohne Smartphone verwenden.

Alternativ können Sie diesen Vorgang mit einem zweiten Yubikey wiederholen und hinterlegen diesen daheim an einem sicheren Ort. Sollte einer somit mal verloren gehen, oder beschädigt werden, können Sie noch immer auf die ID-Austria ohne eine App zugreifen und die Rechtsgeschäfte erledigen.

Fehlerbehebung bei der Einrichtung von ID Austria

Da der Prozess bei der Einrichtung sehr komplex ist und im Hintergrund viele Daten ausgetauscht werden, kann es sein, dass die Verknüpfung beim ersten Mal nicht erfolgreich ist und die Fehlermeldung „Fehler: Dieser FIDO-Sicherheitsschlüssel konnte nicht verifiziert werden“ erscheint. Uns ist aufgefallen, dass das meistens dann passiert, wenn entweder ein Passwort Tresor im Browser installiert ist, der auch Passkeys unterstützt, oder wenn man nicht schnell genug war. Wir haben deswegen herausgefunden, dass die Einrichtung am besten im Chrome Browser Inkognito Mode funktioniert. Dabei sind meistens alle Plugins und Störfaktoren deaktiviert. Probieren Sie es deswegen immer so, wenn es mal nicht funktionieren sollte.

Der Beitrag Sicher und einfach: Ihre ID Austria ohne Smartphone nutzen erschien zuerst auf Zettasecure Blog.

Booking.com phishing Scams – Wenn der Urlaub teuer wird 13 Sep 2023, 2:00 pm

Booking.com ist und bleibt eine sehr beliebte Buchungsplattform. Hotel gefunden, für gut befunden und schon gebucht. Alles noch mit kostenloser Stornierung und zusätzlich 10% Guthaben zurück. So schnell kanns gehen und der neue Urlaub steht in den Startlöchern. Doch was viele nicht wissen ist, dass auch Scams und Phishing gerade diese Plattform betreffen können. Wir reden hierbei aber nicht nur von klassischen Phishing Mails, die sich einfach als booking.com ausgeben und deren Logo benutzen. Nein! Scams, die direkt auf der Plattform geschehen sind aktuell sehr beliebt und betreffen viele Nutzer:Innen täglich. Booking.com tut dabei einiges dagegen, um gegen diese „Scammer“, zu Deutsch „Betrüger“, vorzugehen. Doch manchmal sind auch wir beeindruckt, wie gut einige Maschen heute sind. Wir bei Zettasecure sind nun auf einen neuen Phishing Scam über booking.com gestoßen, vor dem wir alle Leser: innen warnen möchten. So wird der Urlaub dann nicht doch zu teuer und man kann sorgenfrei vereisen.

Scam über Booking.com direkt?

Uns erreichte dieser Phishing Scam über einen Kunden, der leider darauf reingefallen ist und uns initial davon erzählte, dass er um 301€ über booking.com betrogen wurde. Wir waren von der ersten Erzählung so beeindruckt, dass doch ein genauerer Blick notwendig war. Deswegen ließen wir uns den Vorgang genau schildern. Anscheinend buchte unser Kunde über booking.com seine Hochzeitsreise. Dazu wählte er mehrere Hotels aus und plante nacheinander einen Trip. Wie immer mit kostenloser Stornierung, wofür nur die Kreditkarte hinterlegt werden musste. Das hatte er auch bereits und schon kam die klassische Bestätigung per Mail. Der Urlaub konnte also starten!

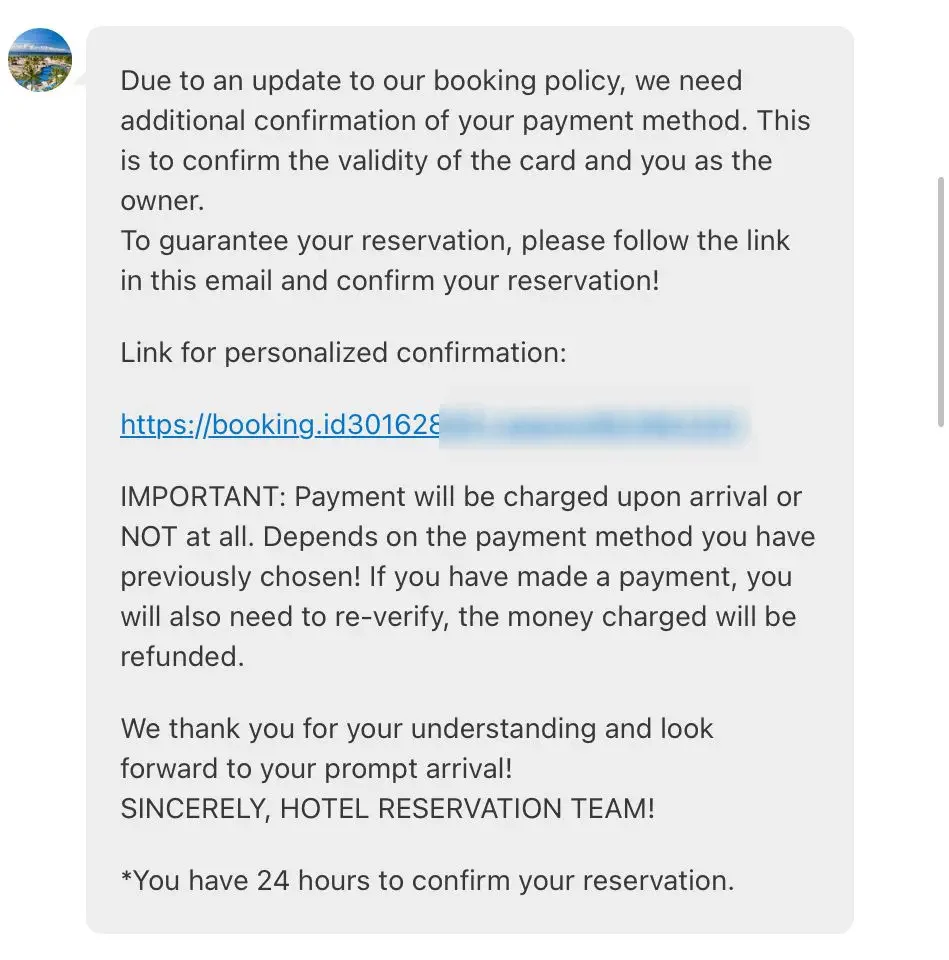

Achtung! Booking.com Phishing Scam voraus

Einige Zeit verging und der Urlaub rückte immer näher, da bekam unser Kunde eine Nachricht von dem Hotelaccount direkt, in jener er dazu aufgefordert wurde nochmals seine Kreditkarte zu bestätigen. Dabei wurde er direkt zu seiner bevorstehenden Buchung angesprochen die in ein paar Tagen auch wäre.

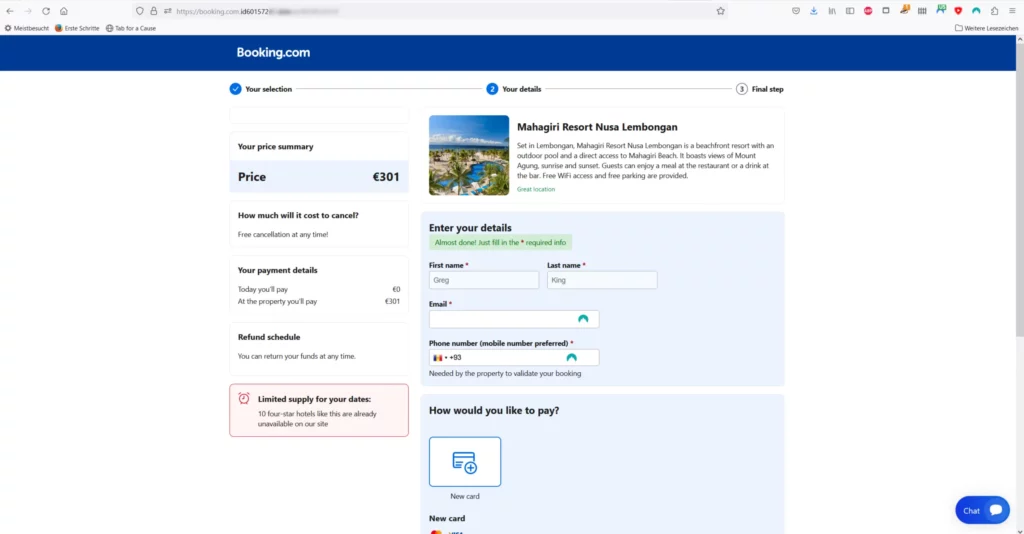

Nachdem er diese Nachricht erhalten hatte, dachte er sich nicht wirklich was dabei, denn sie kam über eine vertrauenswürdige Plattform, direkt vom Hotel Account, welches er gebucht hatte, und referenzierte auf eine wirkliche Buchung in ein paar tagen. Da geht man als Laie, als auch als Profi, nicht wirklich von einem möglichen Scam aus. Somit wurde der Link geöffnet und eine täuschend echte booking.com ähnelnde Seite ging auf. Auf der Seite fand sich dann das gebuchte Hotel, der vereinbarte (gebuchte) Preis und sogar die Felder waren mit seinen persönlichen Daten bereits ausgefüllt.

Die Seite funktionierte ident zu booking.com, hatte ein gültiges TLS-Zertifikat und auch einen Chat in der rechten unteren Ecke, falls man Hilfe benötigte. Auf Basis des Erscheinungsbildes somit nicht vom Original zu unterscheiden. Einen Betrug vermutet man hierbei sicherlich kaum. Es folgt nun die erneute Eingabe der Kreditkarte und schon war die vermeintliche Buchung bestätigt…. glaubte man.

Der Scam flog auf.

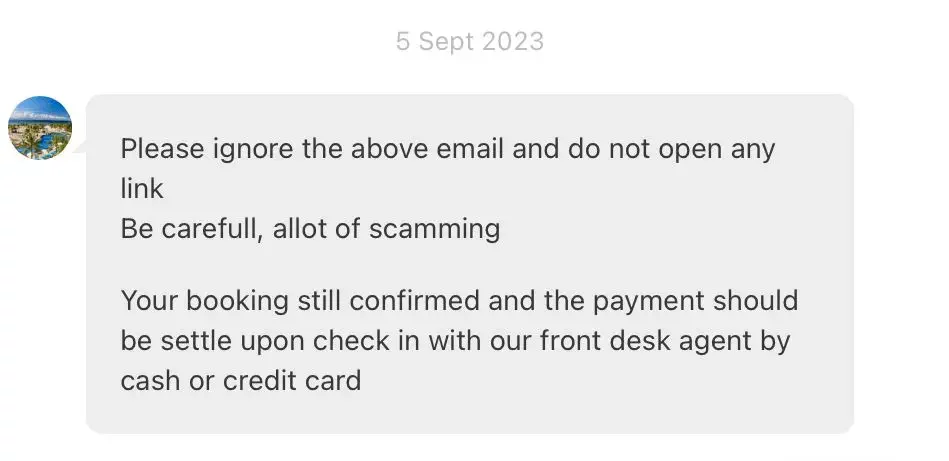

Einige Stunden (Acht um genau zu sein), nachdem die erste Nachricht des Hotels ankam, folgte die zweite Nachricht. Dabei wurde die erste revidiert und als Phishing Scam auf booking.com entlarvt. Scheinbar hat das Hotel die erste Nachricht also nicht geschrieben.

Leider war es zu diesem Zeitpunkt aber schon zu spät und das Geld war nicht mehr in der Hand des Kundens. Die 301€ waren somit weg und nun in den Händen der booking.com Scammer.

Was ist mit dem Hotel passiert?

Scheinbar wurde entweder der PC oder rein der booking.com Account des Hotels übernommen. Dann wurde im Hintergrund jede aufrechte Buchung abgezogen und eine dezidierte Phishing Seite für alle Kund: innen erstellt. Diese Seite war von einer Echten kaum zu unterscheiden und somit sehr schwer erkennbar. Unser Kunde kann absolut nichts dafür und ist absolut unschuldig. Nicht jeder vermutet hinter einer kleinen Nachricht vom eigenen Hotel einen Scam. Schon gar nicht auf booking.com.

Unsere Analyse des Booking.com Scams

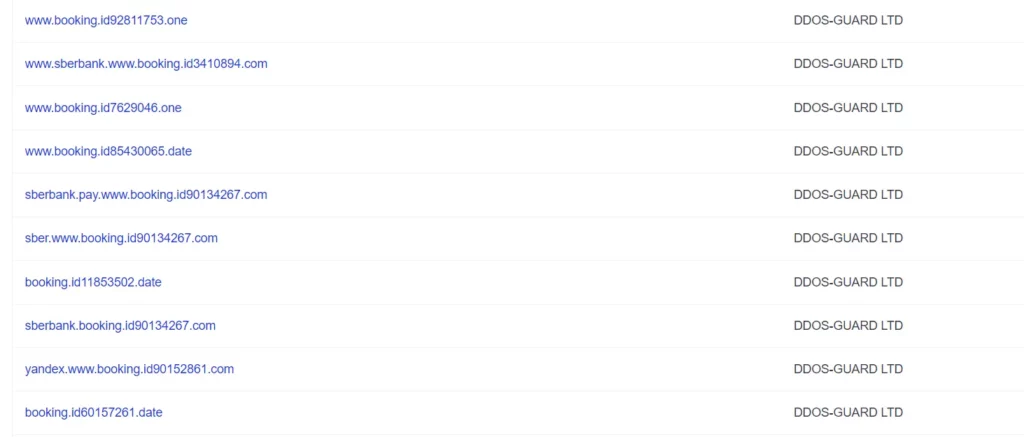

Wir beschäftigten uns damit sehr genau und konnten die Masche bis nach Russland zurückverfolgen. Scheinbar werden zu Beginn, Hotels in den verschiedensten Regionen aktiv angegriffen, da sie als weiche Ziele gelten und viele zahlungskräftige Kund: innen haben. Dabei wird versucht der booking.com Account zu übernehmen. Wie das genau geschieht, können wir bis dato nicht sagen, gehen aber entweder von klassischem Phishing oder Malware auf den Endgeräten aus. Nachdem der Zugriff erfolgt ist, werden alle aktiven Buchungen kopiert und offensichtlich in eine Datenbank gespielt. Diese scheint dann mit den persönlichen Daten wie Vorname, Nachname, Preis, Hotel, etc. gefüllt zu werden. Sobald das erledigt ist, wird eine neue Domain registriert. Dabei werden oftmals die Endungen .date, .top, .info, .one und .com genutzt. Nach der Registrierung werden Subdomains mit „booking“, „confirmation“ oder „pay“, etc. angelegt. Wir konnten einen Hauptserver der Angreifer lokalisieren und tausende von Phishing Domains, die alle auf den gleichen Datenstamm zugreifen, ermitteln. Diese Domains werden zwar in Amerika registriert, finden sich aber bei einem Hoster in Russland (DDOS-GUARD LTD).

Diese Domains haben dann meist ein sehr kurzlebiges Dasein. Beispielsweise wurde die Angreifer Domain unseres Kunden am 02.09.2023 angelegt, am 03.09.2023 dann scharf geschalten, am 05.09.2023 dann für gezielte Angriffe benutzt und am 13.09.2023 wieder entfernt. Schaut man sich die DNS-Abfragen über einen Globalen DNS Resolver an, sieht man sofort, wann die Domain genutzt wurde und wie lange die Lebensdauer ist. Rund um den 04 und 05 September wurden anscheinend die Angriffe gefahren. Danach war sie dann verbrannt.

Was kann ich als betroffener tun?

Um effektive Maßnahmen gegen diesen booking.com Scam zu ergreifen, gehen Sie wie folgt vor:

- Ruhe bewahren. Sobald Sie es merken, ist es vermutlich schon zu spät. Nichts Unüberlegtes machen.

- Gehen Sie sofort zu Ihrer Bank und lassen Sie die Kreditkarte sperren.

- Versuchen Sie das Geld zurückzubuchen. Kontaktieren Sie dafür ebenfalls die Bank.

- Kontaktieren Sie sofort booking.com und setzen Sie das Unternehmen über den Vorfall in Kenntnis. Nennen Sie auch das Hotel und die Buchung, dass der Account gesperrt werden kann. In der Regel weiß das Hotel davon noch nicht Bescheid. (Nutzen Sie für den Kontakt diesen Link)

- Kontaktieren Sie das Hotel nur über die Telefonnummer auf deren Webseite. Nicht über booking.com oder deren E-Mail.

Unserer Erfahrung nach kennt Booking diese Fälle und geht rigoros dagegen vor. Das Geld sollten Sie ebenfalls wieder erhalten, sofern alles auf booking.com passiert ist. Das kann aber von Fall zu Fall variieren und wird Ihnen der Mitarbeiter des Helpdesks erklären. In dem Fall unseres Kunden wurde das Geld vollständig erstattet.

Wie erkenne ich als Hotelgast, dass es sich um einen Scam handelt?

Dieser Scam ist ausgesprochen schwer zu erkennen, da alles auf einer vertrauenswürdigen Plattform geschieht. Die einzige Möglichkeit präventiv was dagegen zu tun wäre genau zu schauen. Prüfen Sie die Links, die Ihnen zugesendet werden. Handelt es sich um die Hauptdomain booking.com oder doch um komische Zeichen? Hinterfragen Sie die Nachrichten der Hotels. Mussten Sie schon früher einmal diesen Vorgang durchführen? Wenn Sie sich nicht sicher sind, dann können Sie auch direkt anrufen. Fragen Sie einfach nach. Das kostet Ihnen 5 Minuten und dann sind Sie auf der sicheren Seite. Hotels geben deren Nummern immer auf der Hauptseite an.

Was kann ich als Hotel dagegen tun?

Nehmen Sie Cybersicherheit ernst. Setzen Sie sichere Passwörter, nutzen Sie MFA und sichern Sie Ihr Netzwerk mit geeigneten Maßnahmen ab. Das geht heute schon um wenige Euro und schützt Sie vor einer schlechten Nachrede und die eigenen Kund: innen vor einem großen Schaden. Wir bei Zettasecure sind auf Einrichtungen wie Influencer, Hotels und Co. spezialisiert und können Ihnen dabei helfen. Kontaktieren Sie uns heute noch und wir finden eine geeignete Lösung für Ihr Unternehmen.

Der Beitrag Booking.com phishing Scams – Wenn der Urlaub teuer wird erschien zuerst auf Zettasecure Blog.

Page processed in 3.963 seconds.

Powered by SimplePie 1.3.1, Build 20121030175403. Run the SimplePie Compatibility Test. SimplePie is © 2004–2024, Ryan Parman and Geoffrey Sneddon, and licensed under the BSD License.